py reverse

* 题目

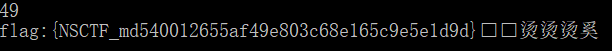

他标题就是py2exe,很明显的提示。用pyinstxtractor.py把exe文件转换为源码。如下所示

拿那个flag:{NSCTF_md5098f6bcd4621d373cade4e832627b4f6}去提交他说是错的,就很气。

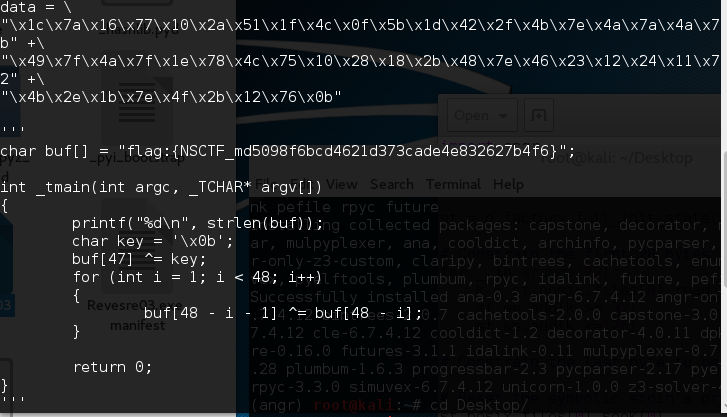

* 分析

以我的经验data绝对是有用的,而且看见0x7a 0x77 0x42这些还是比较敏感的,于是把他当字符串打印出来看一下

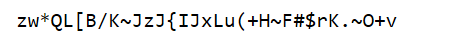

看不出什么情况。

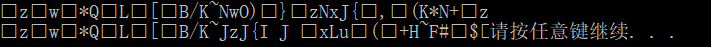

再把那段加密代码带进去试试

我们看到了一定的相似性那么基本上可以知道把data解密回去就是flag了;

* flag