四川省大学生信安赛

第一行拿来膜三叶草的师傅,吊打全场,我服辣!

从re中挑出几道记录一下。

* 第一题

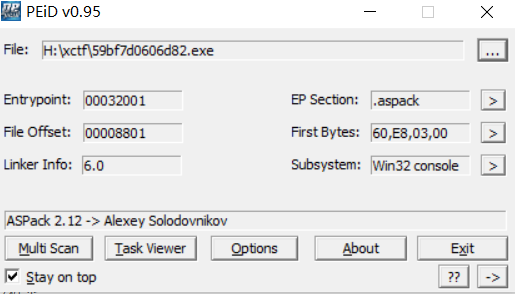

丢进PEid发现加了壳。在看雪上找了两个脱壳机脱不下来,所以手工脱壳。

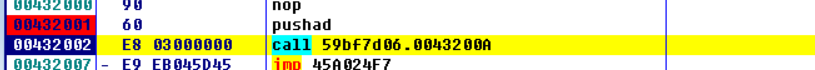

这是一开始pushad

对于ASpack2.12,一步到位的做法是可以在一开始的时候对ESP设置硬件断点。

当然你有耐心也可以单步跟。

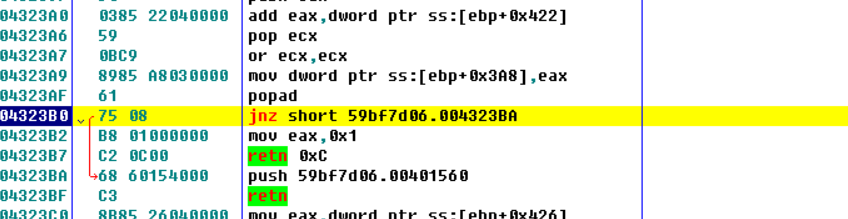

这个地方是EOP,dump下来。很舒服。

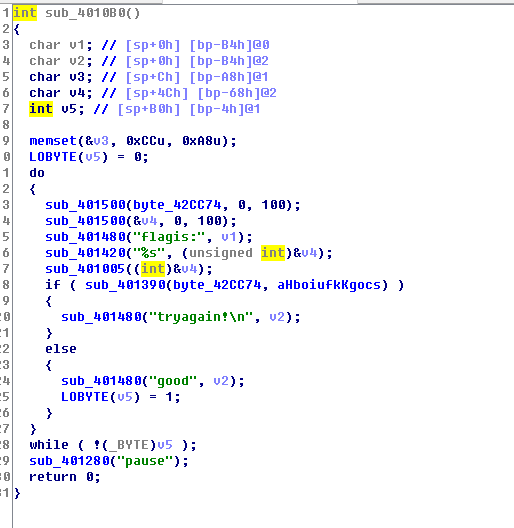

这是核心逻辑。

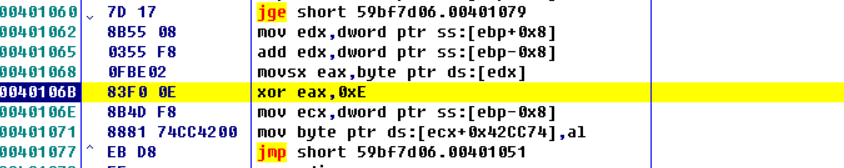

加密处理的核心在0x401020处,就是拿输入的字符去和0xe做异或处理最后与hboiuFk|kGocs比较

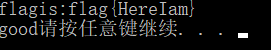

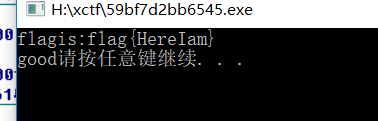

答案

* 第二题

第二题PEid显示nothing found。

但很明显还是有壳,应该是出题方自己写了一个简单的壳。在popa那里把文件dump出来。发现逻辑和上道题一样。而且flag都没改

出题方真的是懒得一匹。

生平第一次看见有人出题同一套算法,连提示字符,比较字符,flag这些都全部相同的。

* 第三题

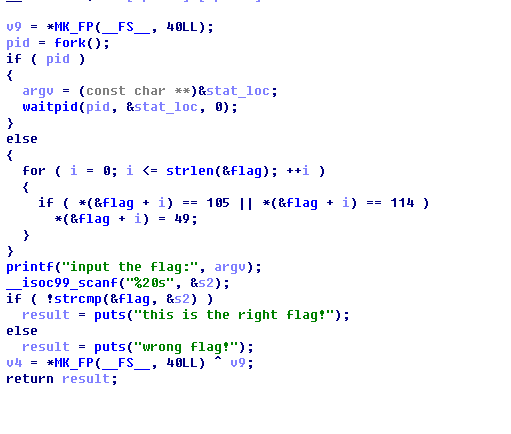

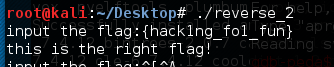

elf,很简单的逻辑

把hacking_for_fun中的i和r替换成1.

* 第四题

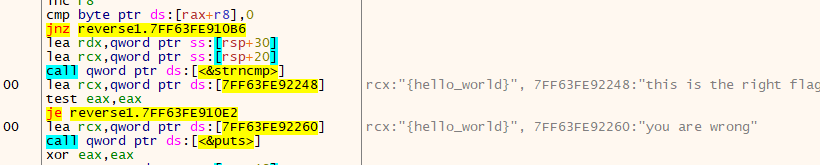

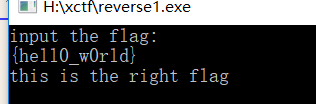

直接跟到strcmp

查看堆栈里的对比内容,注意rsp+20是对比字符串

rsp+30存放我们的输入字符串

最后

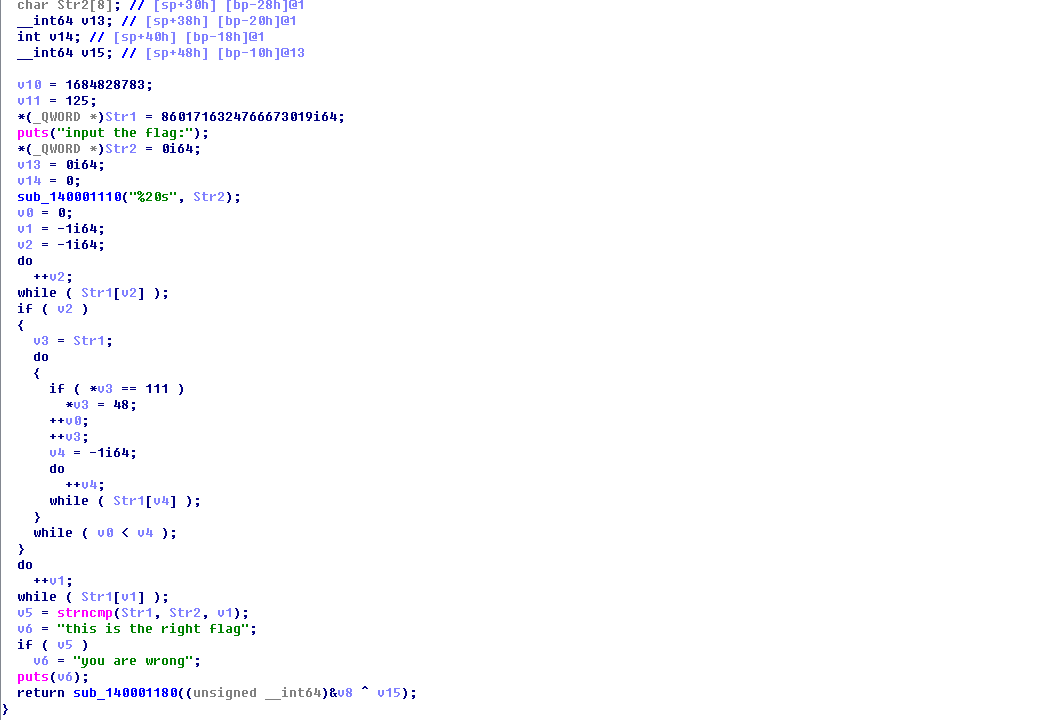

* 第五题

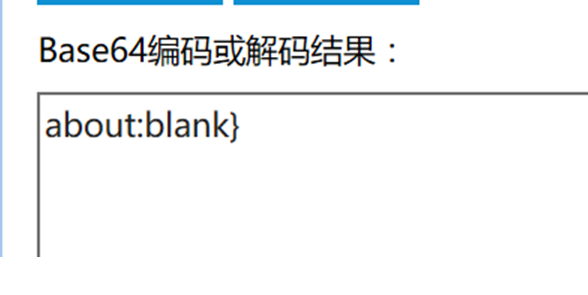

前面base64转换没什么好说的

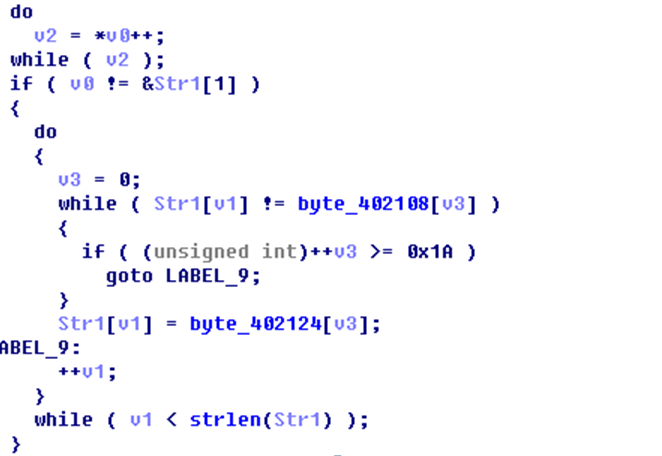

后面对base64的转换做一些处理,

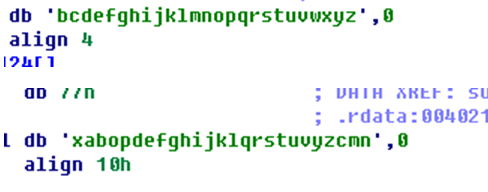

逻辑就是base64里的小写字母全部按照这个规则替换

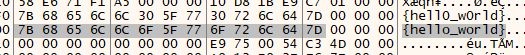

原base64内容与下列一一对应

这个处理的时候小写字符o是忽略掉

这是应该输入的字符转base64

答案