极客巅峰

这比赛打得太菜了,疏于练习,自省

Simple_Base-N

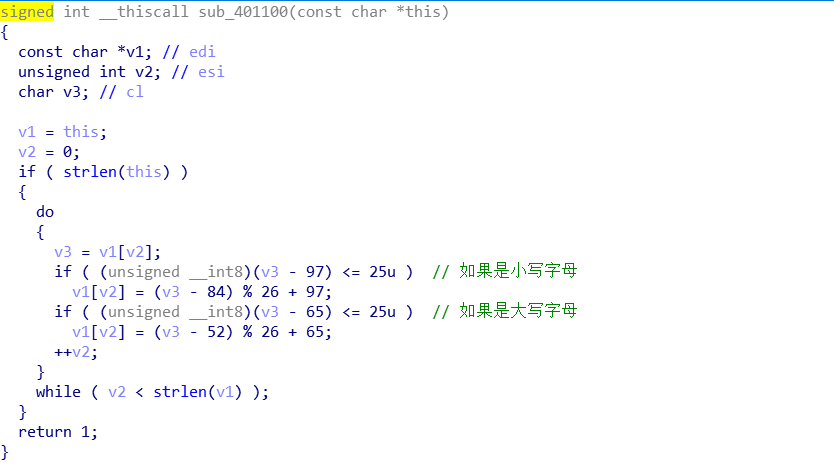

rot13加密

Base32的表被换了

base32加密很明显

密文结果为weNTDk5LZsNRHk6cVogqTZmFy2NRP7X4ZHLTBZwg

单表替换过后正常的base32加密应该为JRAGQX2YMFAEUX3PIBTDGMZSL5AEC4K7MUYGOMJT

base32解密为L@h_Xa@Jo@f332@Aq_e0g13

rot13后为Y@u_Kn@Wb@s332@Nd_r0t13

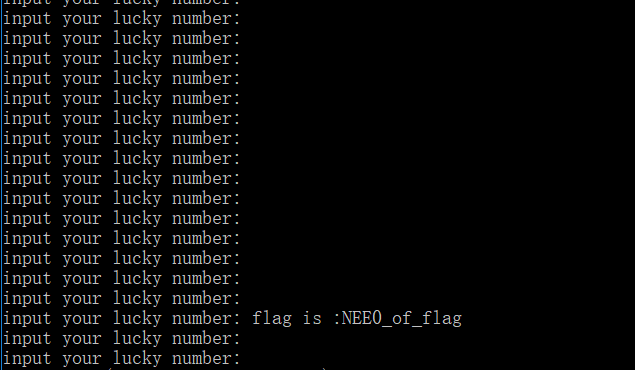

Input your lucky number_string

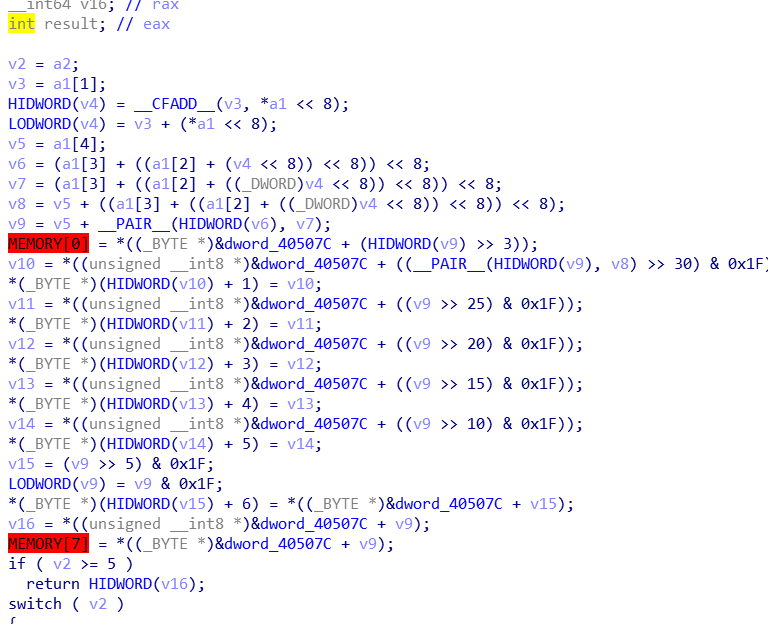

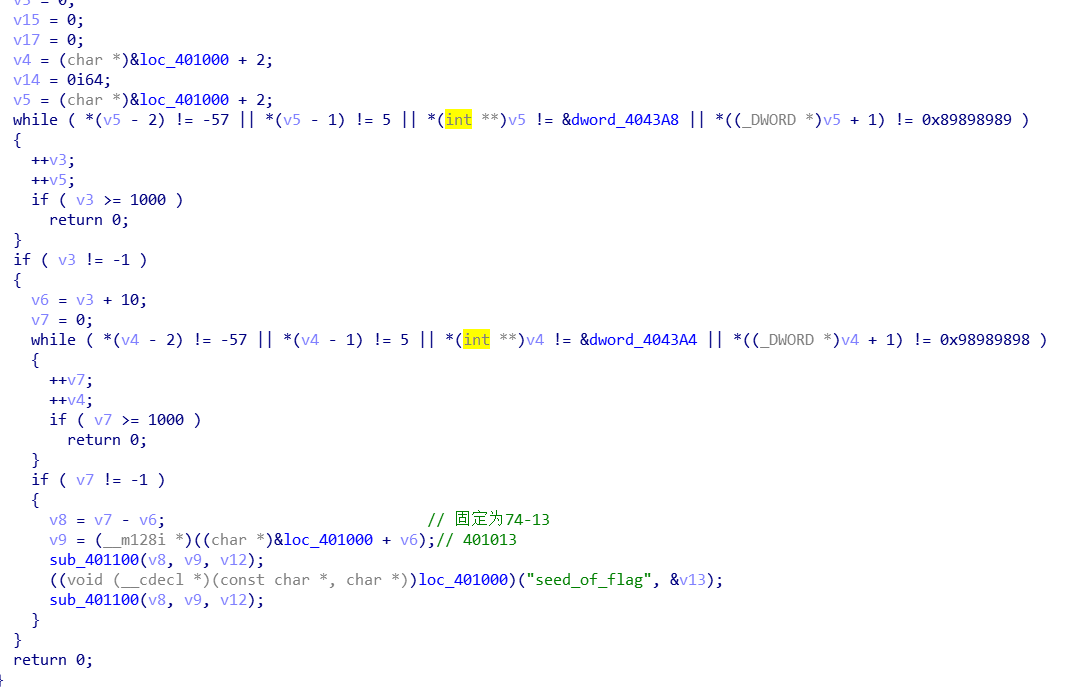

SMC

这个题。。。看着吓人。。。实际上。。。

重点在401100函数利用你输入的整数的低32位去和401013开始的指令异或就行

然后执行401000函数

所以要做的就是从0-0xff中找出一个不崩溃的整数。。。就行了

脚本如下

1 | #-*- coding:utf-8 -*- |

_warmup

额,个人碰的misc不多,这个是赛后一位同学给我说的

Stegsolve打开,LSBFirst,把三个颜色的最低位提出来,最开头的数据部分是Brainfuck/Ook!加密

解密网站https://www.splitbrain.org/services/ook

flag{db640436-7839-4050-8339-75a972fc553c}